Pourquoi tout s’enregistre sur OneDrive ?

OneDrive est un logiciel de stockage basé sur l’utilisation d’internet. Il détient un espace important offert par Microsoft dans le cloud. Il est considéré comme un disque dur dans le cloud. OneDrive…

Les dernières actualités

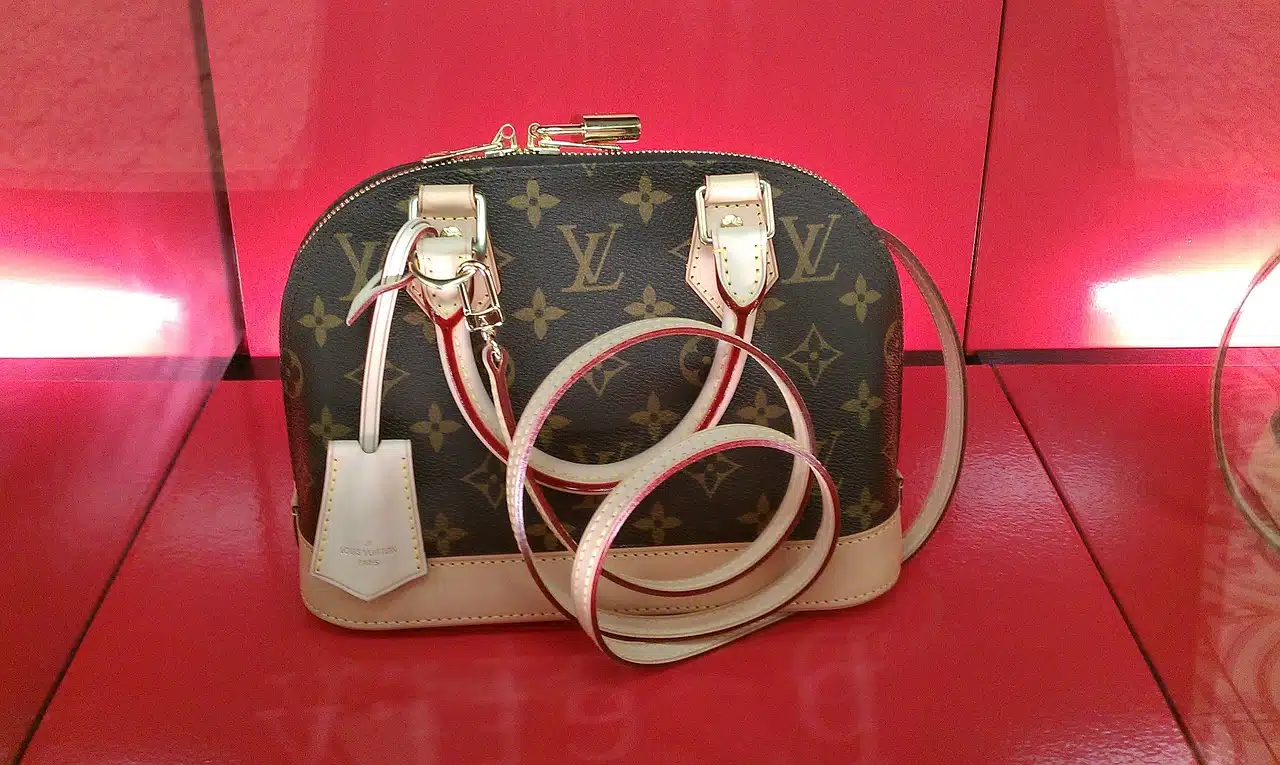

Logo Louis Vuitton : histoire de la marque et origine du symbole

Le fondateur de l’entreprise qui s’appelle Louis était un grand travailleur. De…

Désinstaller le moteur de recherche Yahoo de Chrome

Chrome constitue un navigateur qui favorise l’accès à de nombreux moteurs de…

Comment annuler son abonnement Amazon Prime ?

L’abonnement Amazon Prime permet d’avoir accès à plusieurs services payants tels que…

Bureautique

Pourquoi tout s’enregistre sur OneDrive ?

OneDrive est un logiciel de stockage basé sur l’utilisation d’internet. Il détient…

Stockage cloud sécurisé : Amazon, est-il sûr ?

Le stockage cloud est devenu une solution prisée par les entreprises et…

Désactiver la synchronisation Google Drive : arrêt simple et rapide !

Pour ceux qui cherchent à désactiver la synchronisation de Google Drive, la…

Thunderbird ou Outlook : lequel choisir pour vos emails professionnels ?

La compatibilité native avec certains serveurs professionnels ne garantit pas toujours l’intégration…

High-tech

IT

Facturation électrique : la procédure Consuel en détail

Le Consuel est une association d’utilité publique qui a pour but de…

eMule et serveurs : guide pour une expérience utilisateur fluide

EMule, l'un des pionniers du partage de fichiers en peer-to-peer, continue d'être…

Pronote St Jo Lorient : accéder à vos notes

À Saint-Joseph de Lorient, le suivi scolaire des élèves est facilité grâce…

Marketing

Sécurité

Quelle autorité assure la protection des données personnelles au Maroc face aux cybermenaces ?

Face à l'augmentation des cybermenaces, le Maroc a établi une structure dédiée…

Sécuriser vos paiements en ligne face aux nouveaux risques de 2025

En 2025, le commerce en ligne est plus florissant que jamais, mais…

Pourquoi les pros du web choisissent la formation en cybersécurité

À l'ère numérique actuelle, où la cybercriminalité est en hausse constante, la…

Visibilité web

Techniques efficaces pour générer des backlinks de qualité et booster votre référencement

Dans le monde du référencement web, l'obtention de backlinks de qualité s'avère…

Techniques éprouvées pour des backlinks de qualité et un meilleur référencement

Un site web sans backlinks, c'est comme un livre rangé dans une…

Obtenir des backlinks de qualité pour booster efficacement votre référencement

Un site qui grimpe dans les résultats de recherche n'a pas simplement…

Obtenir des backlinks de qualité pour booster votre référencement naturel

Dans l'univers sans cesse mouvant du marketing digital, un détail peut tout…

Digital

Comment activer la traduction automatique Android ?

Quand on est ni bilingue ni polyglotte, il peut être difficile de…

Faire appel à un professionnel pour la création de votre site internet

Impossible de passer à côté : la création d'un site web s'impose…

Lancer un blog qui capte vraiment l’attention des lecteurs

On n'en parle pas assez : la plupart des blogs meurent en…

Créer un sondage interactif sur Messenger : guide et conseils pratiques

Obtenir l'adhésion de son public sur Messenger ne se résume plus à…